Proof of Work(PoW/プルーフ・オブ・ワーク)は、中央管理者なしで分散型ネットワークが「どの取引が正しいか」に合意するための仕組みです。Bitcoin のようなシステムでは、マイナーが難しい数学パズルの解読を競い合い、最初に解いたマイナーが新しいトランザクションのブロックをブロックチェーンに追加する権利を得ます。 このパズル解読レースが、一般的にビットコインマイニングと呼ばれているものです。電力と専用ハードウェアを使いますが、その代わりに、過去の履歴を書き換えたり不正な取引をでっち上げたりすることを非常に高コストにします。なぜなら、攻撃者は膨大な「仕事」をやり直さなければならないからです。 このガイドでは、PoW がどのように動くのかをステップごとに見ていき、なぜ安全だと考えられているのか、そして本当の弱点がどこにあるのかを解説します。また、Proof of Stake などの代替方式とも比較し、自分のリスク許容度・価値観・投資期間に PoW 型のコインが合うかどうかを判断できるようになります。

Proof of Work をひと言でいうと

要約

- PoW では、マイナーがブロックの有効なハッシュを見つける競争を行い、勝者がトランザクションを追加して、新規発行コインと手数料を報酬として受け取ります。

- セキュリティは、「履歴を書き換えるには、正直な多数派がすでに行ったのと同等以上の仕事をやり直す必要がある」という事実から生まれます。

- この仕組みは意図的にセキュリティをエネルギーコストに結びつけており、攻撃者を抑止する一方で、環境問題や政治的な議論も引き起こします。

- Bitcoin は 2009 年から PoW を採用しており、暗号資産の中でも最も長く、実戦で鍛えられたセキュリティ実績を持っています。

- Litecoin や Monero など多くの初期アルトコインも PoW を採用しており、一方で新しいスマートコントラクトプラットフォームの多くは Proof of Stake を選択しています。

- PoW ネットワークは、総ハッシュパワーが高く、独立したマイナーやマイニングプールが多様に存在するときに最も強固になります。

たとえ話で理解する Proof of Work

Pro Tip:宝くじやパズルレースのようなたとえ話は、Proof of Workの「感覚」をつかむには便利ですが、多くの細部を省略しています。正確な説明というより、頭の中のイメージをつくるための足がかりとして使いましょう。 次のセクションでは、PoW ブロックチェーンが実際にたどるステップを順番に見ていきます。これにより、頭の中のストーリーと、ネットワーク上の実際のデータ構造・ハッシュ・インセンティブを結びつけられるようになります。

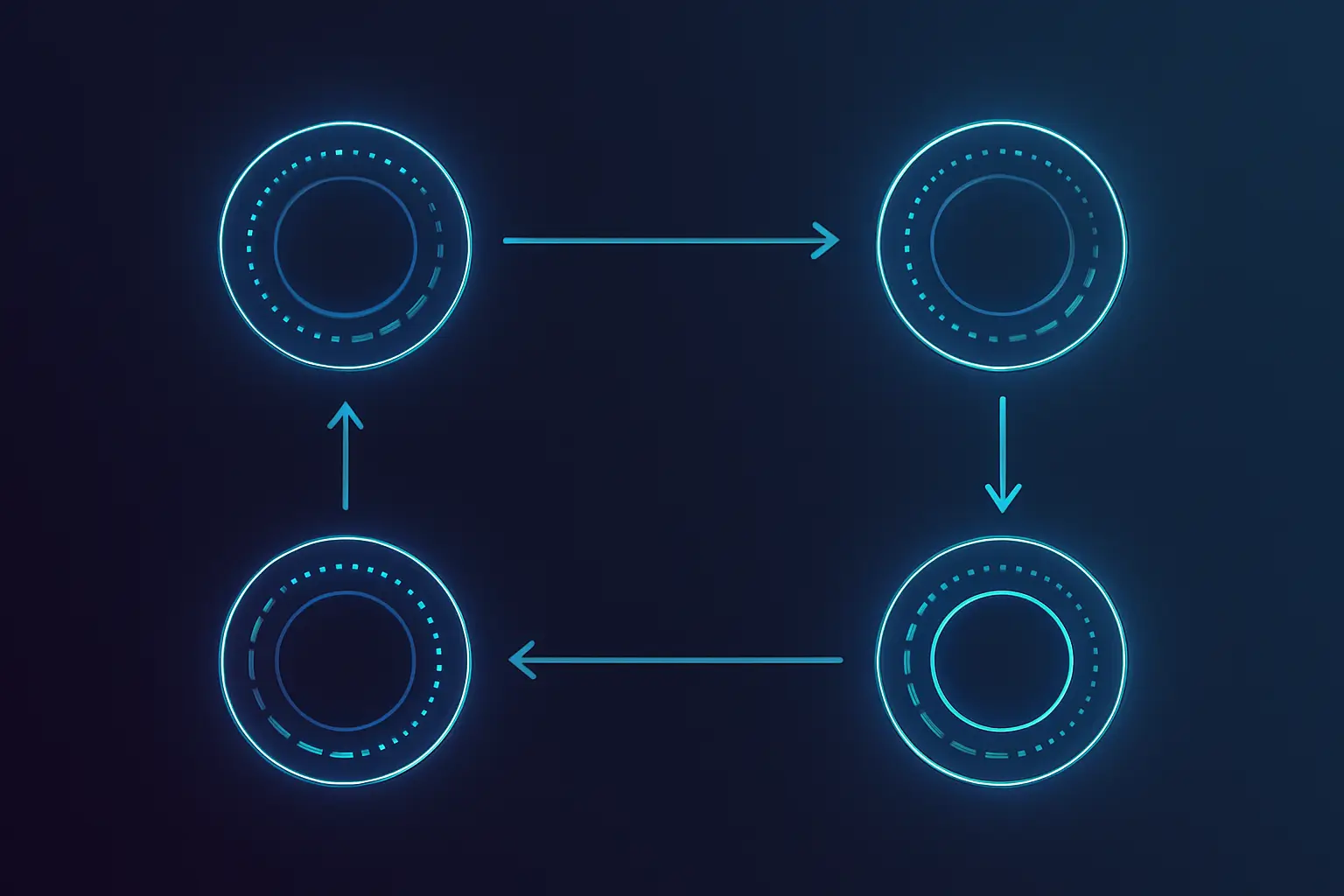

Proof of Work の実際の仕組み(ステップごと)

- ユーザーがトランザクションをネットワークにブロードキャストし、ノードがそれらを「mempool(メンプール)」と呼ばれる待機領域に集めます。

- マイナーは mempool から有効なトランザクションを選び、自分自身への報酬を支払う特別なコインベーストランザクションを追加して、候補ブロックを構築します。

- マイナーはブロックヘッダーを作成します。そこには、前のブロックへの参照、すべてのトランザクションの Merkle ルート、タイムスタンプ、nonce(ナンス)値などのフィールドが含まれます。

- マイナーはブロックヘッダーを何度もハッシュし、nonce(場合によっては他の小さなフィールドも)を変えながら、現在の難易度ターゲットを下回るハッシュを探します。

- マイナーが難易度ターゲットを満たす有効なハッシュを見つけたら、その新しいブロックと PoW の証拠をネットワークにブロードキャストします。

- 他のノードはブロックを独自に検証します。すべてのトランザクションを再チェックし、ハッシュを再計算し、それが難易度ターゲットを満たしていることを確認します。

- ブロックが有効であれば、ノードは自分のローカルチェーンにそのブロックを追加し、そのトランザクションを「確認済み」とみなします(通常は、その上にさらに複数のブロックが積み重なった後)。

- 競合するチェーンが存在する場合、ノードは累積仕事量(多くの場合、最も長いチェーン)を持つチェーンに従い、時間の経過とともに全員が 1 つの履歴に収束するようにします。

内部構造:ハッシュ、難易度、インセンティブ

- SHA-256 のような暗号学的ハッシュ関数は、任意の入力をランダムに見える固定長の出力に写像し、一方向性と衝突耐性を持つように設計されています。

- ハッシュは予測不可能であるため、難易度ターゲットを下回るハッシュを見つける唯一の方法は総当たりの試行錯誤であり、マイナーはハードウェアを使ってこれを行います。

- ネットワークは定期的に難易度ターゲットを調整し、オンラインのハッシュパワー量に関わらず、平均して一定間隔(Bitcoin では約 10 分)でブロックが生成されるようにします。

- マイナーはブロック報酬(新規発行コイン)とトランザクション手数料で支払われます。長期的には、これらが電気代とハードウェアコストを少なくとも上回る必要があります。

- 正直なマイニングは比較的予測可能な報酬をもたらす一方、攻撃は巨額のコストと不確実な利益を伴うため、合理的なマイナーはルールに従う方が得をしやすくなります。

- 報酬が低くなりすぎたり、難易度ルールが急に変わったりすると、マイナーはマシンを止めたり他のコインに移ったりする可能性があり、セキュリティが弱まり、攻撃コストが下がることがあります。

Pro Tip:PoW のセキュリティは数学だけでなく、インセンティブにも依存しています。ブロック報酬や半減期スケジュール、難易度ルールを変更することは、同時にマイナーの収益計算を変えることでもあります。 マイニングが採算割れしたり、予測不能になりすぎたりすると、ハッシュパワーが流出し、攻撃コストが下がり、中央集権化が進みやすくなります。あるコインを評価するときは、ハッシュアルゴリズムの名前だけでなく、その通貨政策や難易度ポリシーにも必ず目を向けましょう。

迷惑メール対策から Bitcoin のセキュリティ基盤へ

Proof of Work のアイデアは Bitcoin より前から存在しており、もともとはメールスパム対策として提案されました。Hashcash のような仕組みでは、送信者にメール 1 通ごとに少量の計算をさせることで、大量スパムを高コストにし、通常利用は手頃に保つことを狙っていました。 Satoshi Nakamoto のブレイクスルーは、このコンセプトをメールではなく、分散型のマネーシステムの保護に再利用したことです。ブロック生成を PoW に結びつけることで、Bitcoin は電力と計算資源を、二重支払いと検閲から守る盾へと変えました。

主なポイント

- 1990〜2000年代:研究者たちが Hashcash などの Proof of Work 方式を提案し、スパム送信や DoS 攻撃を高コストにしようと試みる。

- 2008年:Bitcoin ホワイトペーパーが公開され、中央サーバーなしで PoW によって取引履歴の合意をとる P2P 電子マネーシステムが提案される。

- 2009年:Bitcoin のジェネシスブロックが CPU でマイニングされ、初期ユーザーは自宅 PC で気軽にマイニングしながらネットワークを保護し、コインを獲得する。

- 2010年代:マイニングが産業化し、CPU から GPU、さらに専用 ASIC へと移行。安価な電力のある地域に大規模マイニングファームが形成される。

- Litecoin や Monero など他の暗号資産も、より高速なブロック生成や強力なプライバシーといった異なる目的を掲げつつ、別のハッシュ関数を用いた PoW を採用する。

- 2022年:Ethereum が PoW から Proof of Stake への移行を完了し、大規模ネットワークでも合意アルゴリズムを変更できることを示したが、大きなトレードオフと複雑さも伴った。

現在、Proof of Work が使われている場面

現在、Proof of Work はBitcoinのエンジンとして最もよく知られており、グローバルでパーミッションレスなマネーネットワークを保護するために使われています。他にも、より高速な支払い処理や強力なプライバシーなど、異なる設計目標を持つ主要コインが PoW に依存しています。 時価総額の小さいアルトコインの世界では、さまざまな PoW アルゴリズムやハイブリッド設計の実験も行われています。さらに、マネー以外の用途として、改ざんがわかるタイムスタンプを作成したり、公開データを安価なスパムや悪用から守るために PoW が使われるケースもあります。

主なユースケース

- Bitcoin は PoW を使ってマネーの台帳を保護し、世界中の何千ものノードをまたいで検閲や二重支払いに耐性を持たせています。

- Litecoin などのコインは、より速いブロックタイムなど異なるパラメータを持つ PoW を採用し、安価で素早い日常決済を狙っています。

- Monero はプライバシー重視の設計の中で PoW を利用し、一般的なハードウェアでもマイニングしやすくしつつ、トランザクション内容を秘匿することを目指しています。

- 小規模な PoW コインは、新しいハッシュアルゴリズムやハイブリッドモデルを試していますが、ハッシュパワーが少ないため攻撃に弱くなりがちです。

- タイムスタンピングやデータアンカリングサービスは、文書のハッシュを PoW ブロックチェーンに埋め込み、特定のデータがある時点で存在していたことを証明します。

- 学術・ホビー用途のプロジェクトでは、ゲーム理論やセキュリティ前提、さまざまな合意設計の環境負荷を研究するために PoW が利用されています。

- ハッシュパワーのマーケットプレイスでは、一時的にマイニングパワーをレンタルできます。正当なマイニング目的にも使えますが、弱い PoW チェーンへの攻撃に悪用される場合もあります。

ケーススタディ/ストーリー

Proof of Work のセキュリティ保証とリスク

主なリスク要因

Proof of Work は、「ルール違反よりルール順守の方が安上がり」になるよう設計されています。確定済みトランザクションを書き換えるには、攻撃者は膨大なハッシュパワーを支配し、正直な多数派を上回る電力とハードウェアコストを負担しなければなりません。 実際には、このモデルは Bitcoin のような大規模ネットワークではうまく機能してきましたが、限界もあります。総ハッシュパワーの少ない小規模 PoW コインは 51% 攻撃を受けた事例があり、大規模ネットワークでもマイニングプールの集中、エネルギー消費、規制当局の姿勢変化といった懸念が存在します。

Primary Risk Factors

セキュリティのベストプラクティス

- PoW の強さは、ハッシュパワー、マイナーの分散度、そしてその背後にあるインセンティブに比例します。有名なブランド名やアルゴリズム名だけでは安全性は保証されません。 PoW コインを信頼する前に、その総ハッシュパワー、マイニングの集中度、そしてマイナーに長期的にネットワークを守る動機を与える経済設計になっているかを確認しましょう。

Proof of Work のメリット・デメリット

メリット

Proof of Work と他のコンセンサスメカニズムの比較

PoW ネットワークと安全に関わるには

- まずは、高いハッシュパワーと充実したドキュメントを持つ実績ある PoW コインから始め、無名の小型プロジェクトには手を出さないようにしましょう。

- 自分で秘密鍵を管理できる信頼性の高いウォレットを使い、バックアップやハードウェアウォレットなど、基本的なセキュリティ対策を学びましょう。

- 一般的な手数料水準と確認時間を理解し、混雑時の遅延や過剰な手数料に驚かないようにしておきましょう。

- ホビーマイニングを試す場合は、教育目的と小さな予算から始め、「必ず儲かる」とうたうクラウドマイニング契約には懐疑的でいましょう。

- 大きな送金を行う前に、総ハッシュレート、マイニングプールの分布、直近の難易度変化など、基本的なネットワーク健全性の指標を確認しましょう。

- 未検証のマイニングプールやハッシュパワーマーケットに資金を送らないようにし、ウォレットやハードウェアを接続する前に、そのサービスを十分に調査しましょう。

Pro Tip:マイニングハードウェアにお金をかける前に、まずはノード、確認(コンファメーション)、基本的なウォレットセキュリティについて学びましょう。検証の仕組みを先に理解しておくことで、マイニング案件が現実的か、単なるマーケティングかを見極めやすくなります。

Proof of Work よくある質問

まとめ:Proof of Work が適している場面とは?

向いている可能性がある人

- スピードや多機能性よりも、検閲耐性と長期的な決済の確実性を重視する投資家

- Bitcoin のような透明で実戦で鍛えられたセキュリティモデルを評価するユーザー

- コンセンサスやインセンティブの仕組みを学ぶ意欲のある技術志向の人

向いていない可能性がある人

- ベースレイヤーでの超高速・低手数料トレードや複雑な DeFi アプリを求める人

- 他の性質よりも、とにかくエネルギー消費の最小化を最優先する投資家

- 基礎的なリスクを理解せずに、マイニングでの短期的な利益だけを狙っているユーザー

Proof of Work は、電力と計算資源をデジタル価値のための公開の盾へと変換します。履歴を書き換えることを高コストにすることで、Bitcoin のようなオープンネットワークは銀行や中央管理者なしに機能でき、代わりに透明なルールとインセンティブに依拠します。 このセキュリティには、相応のトレードオフがあります。大きなエネルギー消費、ハードウェア集中のリスク、一部の新しい設計よりも低いスループットなどです。大規模な PoW ネットワークには強力な実績がありますが、ハッシュパワーが少なかったり簡単にレンタルできたりする小規模ネットワークは脆弱になり得ます。 どんな暗号資産プロジェクトを評価する際も、そのコンセンサスメカニズムを単なる技術的脚注ではなく、「そのプロジェクトの本質的な一部」として扱いましょう。PoW の仕組みを理解することで、自分の資産・価値観・投資期間にとって、その保証がコストに見合うかどうかを判断しやすくなります。